攻撃シナリオを活用した攻撃検知

画像1: https://www.atpress.ne.jp/releases/134400/LL_img_134400_1.jpg

攻撃シナリオを活用した攻撃検知

【サービス化の背景】

標的型攻撃は近年ますます高度化・巧妙化しており、攻撃への対策も継続的な強化が必要です。

MINDの『標的型攻撃対策サービス』は、お客様環境の各種機器のログを収集し、SIEM※2を用いたログ分析により標的型攻撃を検知します。SIEMでは自社独自のログ分析ルールを用いて攻撃の痕跡となるログの発生を監視しますが、正規ユーザーのパスワード誤入力などを攻撃として誤検知する場合がありました。今回、従来のログ分析ルールによる検知手法に加え、新たに「攻撃シナリオを活用したログ分析手法」を導入することで、攻撃と正規ユーザーの活動を高精度で判別することが可能となります。これにより、誤検知の発生を低減させ、誤検知に伴うお客様の運用負荷を軽減するとともに、多様な攻撃・脅威に対する監視が可能になります。

※1 三菱電機株式会社「サイバー攻撃検知技術」を開発 2016年2月17日ニュースリリース

http://www.mitsubishielectric.co.jp/news/2016/0217-f.html

※2 Security Information and Event Management

セキュリティー情報および各種機器のログ情報を包括的に管理・分析するシステム

【サービスの特長】

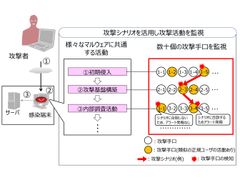

1.攻撃に対する網羅的な監視を実現

・標的型攻撃で用いられるマルウェアの活動を分析し、数十種類の攻撃手口に分類。

・分類した攻撃手口を検知するログ分析ルールを導入することで、網羅的な監視を実現。

2.攻撃シナリオにより攻撃検知の精度向上

・実際の攻撃で発生するいくつかの連続した攻撃手口の組み合わせを攻撃シナリオとして定義。

・検知した攻撃手口が、攻撃シナリオに沿って実行されているかを確認。

・攻撃シナリオに沿った活動のみを検知対象とすることで、誤検知を低減し精度の向上を実現。

<図1 攻撃シナリオを活用した攻撃検知>

https://www.atpress.ne.jp/releases/134400/img_134400_1.jpg

【特長の詳細】

1.攻撃に対する網羅的な監視を実現

・標的型攻撃で利用されるマルウェアは膨大な数にのぼり、日々新しいマルウェアが生み出されています。しかし、その活動に着目すると、数十種類の共通した攻撃手口に分類することができます。

・三菱電機株式会社情報技術総合研究所の協力を得て、これらの攻撃手口を検知するログ分析ルールを導入します。Proxyサーバー、AD(Active Directory)サーバー、IDS(Intrusion Detection System:侵入検知装置)、IPS(Intrusion Prevention System:侵入防御装置)、及びファイアウォールのログを分析対象としており、各機器で想定される攻撃手口を幅広く網羅しています。

2.攻撃シナリオにより攻撃検知の精度向上

・攻撃手口を単純に検知するだけでは、攻撃に類似した正規ユーザーの操作(パスワード入力ミス等)を攻撃として誤検知する可能性がありました。そこで、実際の攻撃ではいくつかの攻撃手口が連続して発生することに着目し、一連の攻撃をシナリオとして定義し、攻撃手口がシナリオに沿って実行されているかを確認することで、攻撃と正規ユーザーの活動を正しく識別し精度の高い攻撃検知を実現します。

・攻撃シナリオを活用することで、単独では誤検知が発生するために適用が難しいログ分析ルールについても利用可能となります。ログ分析ルールの充実化により、これまで以上に幅広い監視が可能となります。

【主な仕様】

Proxyサーバーのログをベースに、お客様環境に応じてADサーバーやIDS/IPS、ファイアウォールのログの取り込みも可能です。サービス料金は、分析対象となるログ量により変動します(月額:30万円~、税別)。詳細はお客様環境に応じて、個別見積もりを実施します。

【販売目標】

2017年度から3年間合計売上目標10億円。