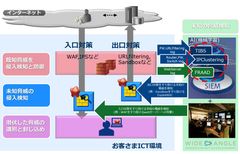

イメージ図

1. 背景

企業の機密情報などを詐取する標的型攻撃やWebサイトへの攻撃は、新種のマルウェアや新しい攻撃手法などにより、日々、高度化しています。そうした未知のセキュリティ脅威を防御するには、過去の攻撃手法を基にしたパターンマッチングやブラックリスト方式による検知・遮断などの従来対策では不十分な状況です。

こうした中、企業の情報資産を守るためには、未知の攻撃手法を用いるサイバー攻撃を、リアルタイムに検知・判別し、迅速に遮断する仕組みが重要となってきました。

2. 概要

NTT Comは、数多の未知のセキュリティ脅威をリアルタイムに検知・判別する仕組みとして、NTTセキュリティ株式会社およびNTTセキュアプラットフォーム研究所が開発した人工知能の要素技術である機械学習を活用したロジックを、「WideAngle」のMSSの運用基盤(SIEM)に組み込み、グローバルに提供します。このため、既に「WideAngle」のMSSを利用しているお客さまは、新規申込をすることなく、脅威検知能力が強化されたサービスを利用可能です。なお、2015年10月7日に報道発表した機械学習機能を活用したDGA(*1)検知ロジックによる未知の悪性URLの検知割合は、お客さま環境によってはCritical Alert全体の6割を占めるまでに至っております。

[イメージ図]

https://www.atpress.ne.jp/releases/108779/img_108779_1.jpg

(1) 標的型サイバー攻撃などにおける未知の攻撃手法の検知

更なる出口対策として機械学習を活用し、新種のExploitKit(*2)の活動やマルウェアコールバックを検知・分析する仕組み(*3)を導入しました。これにより従来攻撃者がコードの一部の僅かな文字列の変更等により従来のパターンマッチングによる検出対策をすり抜けるExploitKitやマルウェアによる被害を最小限に抑えることが可能となります。

また、Proxy/IPSなどのセキュリティアプライアンスを保有しない場合にも、L2スイッチ・ルーター・ファイアウォールなどの通信ログから、機械学習したマルウェア挙動と合致したケースを検出し、未知のマルウェア感染を検知する技術(*4)も導入します。

(2) Webサイト向けの未知の攻撃手法の検知

お客さまのWebサーバーの正常な利用状況を学習し、外部からの未知の脅威を検知・分析する仕組み(*5)を導入しました。これにより、WAFの検出を掻い潜るパラメータ変更やパスコードの一部変更などによるインジェクション攻撃も検出することが可能となります。

3. 今後の予定

NTT Comは、2016年8月1日より事業を開始するNTTセキュリティ株式会社と共に、企業のICT環境をサイバー攻撃から守る手段として、上記に加えて、人工知能に関わる研究・開発活動を継続していきます。また、IoTセキュリティの脅威への対策にも取り組んでいきます。

*1 DGA(Domain Generating Algorithm):

URLアドレスであるドメインネームを自動で生成するための計算手法であり、生成手法をカスタマイズ可能で、多くのマルウェアで活用されている。

*2 ExploitKit:

インターネットに接続されたPCなど、様々な脆弱性に対し、臨機応変に攻撃が出来る様、キット・パッケージ化されたプログラム群を指す。PCへの潜入に成功するとAdobe FlashやJavaなどの通常使用されている技術のバージョンチェックなどを行い、その脆弱性を利用する攻撃用プログラムをダウンロードし、攻撃に繋げる。

*3 TIBS(Time Isolated Behavior Structure):

機械学習を活用し、マルウェアやExploitKitにおける一定時間(勤務時間内など)におけるユーザーの振る舞い(どのようなWebサイトへどのくらいアクセスしているか、そのWebサイトの特徴は何かなど)を学習することで、通常アンチウィルスやURLフィルタリング、サンドボックスなどでは検知できない未知の感染後の活動を検出することが可能となります。

*4 IP Clustering:

感染端末は正常通信も織り交ぜつつ、複数の不審な通信を発生させるという特徴から、マルウェアが利用する上記通信時のプロトコル・ポート・組織などの組み合わせを学習することで、ネットワーク機器の通信ログだけで未知のマルウェア感染を検知することが可能となります。これにより、http通信以外のTCP/UDP通信を行うマルウェアも検出できます。

*5 FRAAD(Frequent Resource Access Anomaly Detection):

お客さまのWebサーバーログから正常利用におけるページシーケンスやURLパラメータなどを自動学習することで、WAFなどの既存の入口対策さえもすり抜けてしまう攻撃を検知することが可能となります。

(記載されている会社名および商品名は、各社の登録商標または商標です)